Maîtriser le cycle de vie d’un document juridique

Introduction

Cet article intervient ici dans l’étude du domaine n°4 et vient ici traiter la compétence relative à la sécurisation des échanges numériques

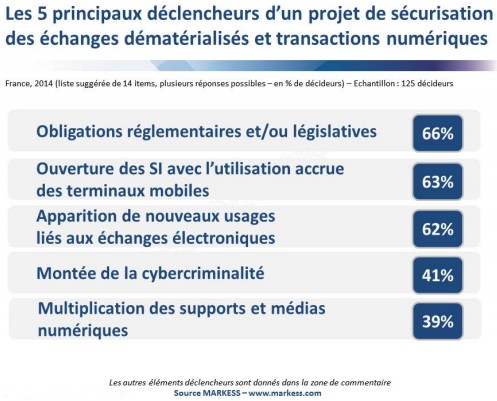

La sécurisation de nos échanges numériques s’est avérée au cours des dernières années, être un enjeu crucial pour notre économie. Le rapport Lemoine de 2014 sur la transformation numérique de l’économie a pu mettre en exergue les raisons et les besoins d’une sécurisation accrue dans ce secteur.

L’information est aujourd’hui de plus en plus dématérialisée et de nouveaux usages liés aux échanges électroniques sont alors apparus, conduisant à l’émergence de nouvelles problématiques de sécurité. Afin de garantir une sécurité économique et juridique aux divers acteurs en cause, il est alors nécessaire que la transmission numérique des informations, des contrats s’effectue dans un cadre sécurisé.

Enjeux

De nombreux enjeux sont effet ici au cœur du débat de la sécurisation des échanges numériques. En effet, la protection des données personnelles, confidentielles et le respect de la vie privée sont ici en jeu. De plus, une brèche dans la sécurité des échanges d’une entreprise pourrait avoir de lourdes conséquences pour celle-ci, tant d’un point de vue économique que de son image. Tous les individus et toutes les entreprises, quelle que soit leur taille, se doivent d’être concernée par cette problématique. Le piratage de Yahoo ! En 2013 ou du Monde en 2015, ne sont que des exemples témoignant de l’importance de la nécessité de sécuriser nos échanges. Au sein des entreprises, il est ainsi de plus en plus fréquent que soit mis en œuvre une politique de sécurité informatique écrite accompagnée d’audit afin de sensibiliser le personnel aux attaques relevant de l’ingénierie sociale.

Egalement, il est de plus en plus recommandé de réaliser des sauvegardes systématiques chiffrées.

Solutions

Conscients de cet enjeu, de nombreuses solutions émergèrent, matérialisées par des systèmes avancés d’authentification par mot de passe, de certificat de signature électronique et de certificat SSL…Plus récemment également, il apparaut nécessaire de développer les systèmes d’authentification sécurisés par téléphone mobile ainsi que les techniques de chiffrement et de cryptage.

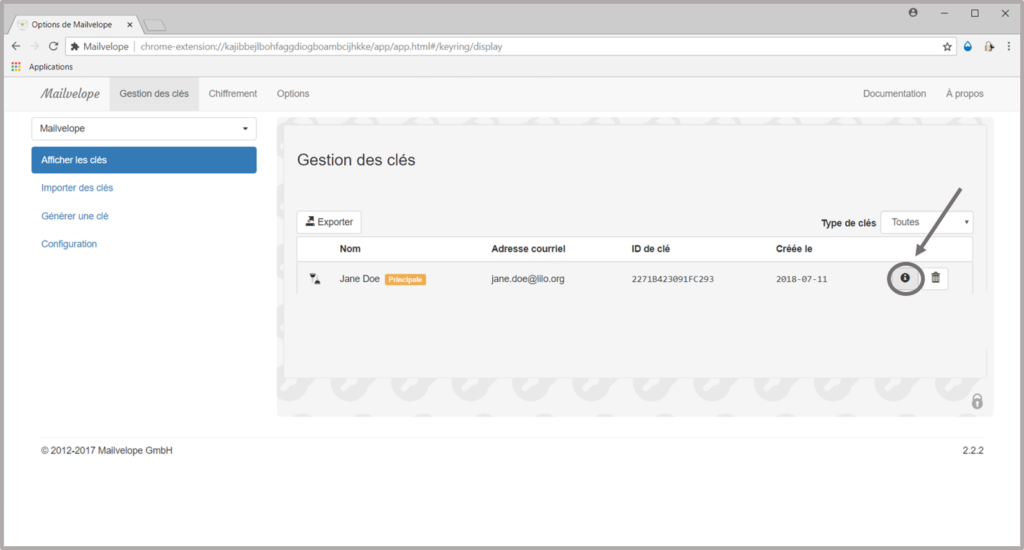

Pour reprendre cette technique du chiffrement, il s’agit « un procédé de cryptographie grâce auquel on souhaite rendre la compréhension d’un document impossible à toute personne » ne disposant pas de la clé de cryptage associée et pouvant utiliser un chiffrement symétrique ou asymétrique.

L’importance d’une bonne configuration du pare feu (système permettant de configurer lestypes de communications autorisés sur ce réseau informatique) et d’un proxy est à relever dans ce thème de sécurisation des échanges. Il est ainsi crucial d’installer un antivirus, un pare-feu, un anti-spyware ainsi que les dernières mises à jour du système d’exploitation afin de garantir cette sécurité.

Signature électronique

La signature électronique désigne cet outil immatériel permettant de signer des documents digitaux directement sur l’ordinateur. Encadrée par de nombreuses règles nationales et communautaires, elle est également à concevoir aux côtés du certificat de signature électronique, constituant ce dernier constituant la carte d’identité du signataire. Une fois signé, l’outil récupère les informations contenues dans le certificat à l’aide d’un moteur de signature et les appose sur les documents, le tout par le biais d’un processus automatique.

Ces deux concepts de signature et de certificat sont essentiels pour garantir l’intégrité de la signature et du document, et ainsi sceller un potentiel engagement du signataire.

Cet outil peut revêtir différents niveaux de sécurité, variant selon l’objet du contrat en cause.

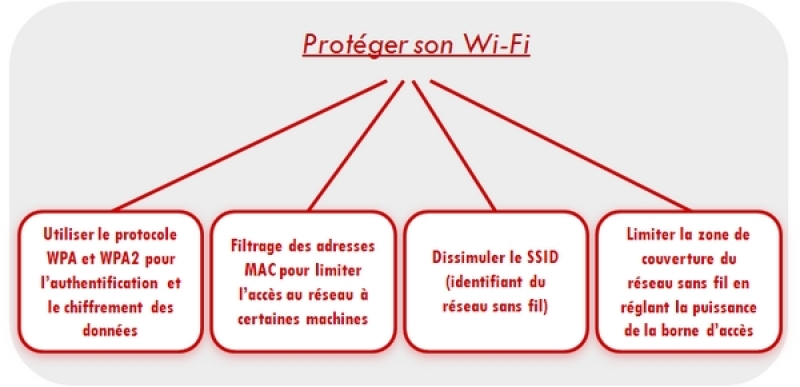

Il est enfin nécessaire de bien saisir les modalités et risques d’accès à des réseaux, que ce soient par Wifi, 4G, sans fil…

Pour reprendre l’exemple d’un réseau wifi, afin de bien le sécuriser et éviter de quelconques intrusions, aussi est il nécessaire d’effectuer certaines manipulations comme modifier le mot de passe, changer le nom du réseau SSID, activer le cryptage du réseau, filtrer les adresses MAC par exemple.

IL est également possible de sécuriser les accès distant à l’aide du protocole SSL ou en mettant en œuvre un réseau virtuel privé VPN.

Nous sommes aujourd’hui tous conscients de la nécessité de sécuriser nos échanges ; de nombreux outils de sécurisation numérique ont vu jour, nous permettant de garantir une certaine protection de nos données mais dont l’usage mérite d’être davantage connu et expliqué au grand public.

Davantage d’informations peuvent être trouvées dans l’article de HASSAN BEZZAZI, GRÉGORY BEAUVAIS et FABIENNE MOLURI de 2013, sur la sécurisation des échanges numériques.